CULTURE INFORMATIQUE POUR MOBILES

Retrouvez ici toute la culture informatique, en version mobile. Retournez sur la version bureau ici.

Les moyens de communication sans fil

Wi-Fi, Bluetooth, 3G... Que sont ces moyens de communications ? Comment fonctionnent-ils ?

Le Wi-Fi

Le WiFi (Wireless Fidelity) est un ensemble de moyens de communication sans fil qui permet de connecter par ondes radio plusieurs appareils. Il est régi par la norme IEEE 802.11, qui permet de déterminer le débit, la portée et d'autres paramètres, afin d'éviter une surexposition - bien qu'actuellement, nous ne sommes pas en mesure de déterminer la dangerosité des ondes. Depuis 2014, pour s'adapter à l'utilisation actuelle, le débit et la portée du Wi-Fi ont changés, car l'IEEE, qui existe depuis 1997, avait établi d'autres normes. Il permet de créer de véritables "réseaux" - comme avec les câbles ethernet - et est utilisé principalement pour naviguer sur Internet.

- Débit : 1 Gb/s

- Portée : 50m (en théorie)

- Fréquence : 2,4 GHz

Le Bluetooth

Le Bluetooth ("dent bleue", qui vient de son créateur "Arald à la dent bleue") est un moyen de communication sans fil créé en 1994. Ce type d'ondes radio permet de créer une liaison entre 2 appareils - voire plus de nos jours -, avec un appareil "maître" et l'autre (ou les autres) "esclave(s)". On ne connaît pas non plus la dangerosité de ces ondes. Depuis 2016, sa portée théorique, de 240m, se réduit en réalité à une dizaine de mètres tout au plus en pratique. Sa fréquence est celle du WiFi et de la plupart des ondes radio utilisées.

- Débit : 2 Mb/s

- Portée : 240m (en théorie

- Fréquence : 2,4 GHz)

La principale différence entre le WiFi et le Bluetooth est qu'ils ne sont pas utilisés à des mêmes fins. Le WiFi est puissant et adapté pour communiquer entre plusieurs appareils à des grandes distances, tandis que le Bluetooth est plus faible et permet l'échange de fichiers entre 2 appareils (ou plus) proches, comme par exemple l'échange de photo ou l'utilisation d'écouteurs sans fil.

Il existe d'autres types de réseaux, ayant d'autres fonctionnalités :

Le NFC

Le NFC (Near Field Communication) permet d'échanger de petites informations sans autorisations particulières requises, par exemple pour le paiement sans contact. Ainsi le débit, la portée et la fréquence sont réduits pour éviter toute surexposition inutile.

- Débit : 0,1 Mb/s

- Portée : quelques centimètres

- Fréquence : 13 MHz

Le Zigbee

Le Zigbee est un système de communication pour appareils connectés dans la maison, au bureau, etc (machine à laver, lampes, jouets connectés, voitures...), bien que beaucoup soient aussi doté du WiFi.

- Débit : données manquantes

- Portée : données manquantes

- Fréquence : données manquantes

Les réseaux cellulaires

Il existe beaucoup de réseaux cellulaires. Les plus célèbres sont la 2G, la 3G, la 4G et bientôt la 5G - nommés ainsi car "G" signifie "génération". Ceux-ci sont utilisés par les téléphones, la 2G étant le réseau téléphonique servant à passer des appels et échanger des SMS, les autres servant à se connecter à Internet ainsi qu'à échanger des MMS.

- Débit : données manquantes

- Portée : plusieurs centaines de mètres

- Fréquence : dépend des opérateurs

Note : Les informations manquantes seront très bientôt complétées !...

Les systèmes d'exploitation

Découvrez ce qu'ils sont et pourquoi.

Un système d'exploitation (ou OS, pour Operating System) est un programme qui permet plusieurs choses : tout d'abord, il permet de faire fonctionner plusieurs logiciels en même temps ; de plus, il permet de gérer tous les périphériques (écran, souris, clé USB...) grâce à des pilotes (pour les reconnaître) ; enfin, il sert d'intermédiaire entre le "software" (logiciels, applications...) et le "hardware" (écran, clavier...). C'est aussi grâce à lui que plusieurs utilisateurs (Administateurs, Invités...) peuvent se connecter sur un même poste.

Ces systèmes d'exploitations s'utilisent aujourd'hui sur les ordinateurs, les smartphones et les tablettes. Ils doivent être adaptés aux processeurs : chez Windows par exemple, les premiers processeurs manipulaient des "mots" (=lignes de code binaire) de 32 bits (x86) mais depuis 5 ans, l'avancée technologique les rendant plus performant, les processeurs sont 64 bits. Ainsi, les programmes x86 fonctionnent avec les processeurs 32 et 64 bits mais les programmes x64 ne fonctionnent qu'avec les 64 bits.

Les 5 systèmes d'exploitations principaux sont Windows, MacOS, Linux, Androïd et iOS. Windows, MacOS et Linux étant des systèmes d'exploitation pour ordinateur et Windows (phone), Androïd et iOS pour téléphones portables. En 2017 dans le monde, 92% des ordinateurs fonctionnent sous Windows contre environ 7% chez MacOS et 1% pour Linux, mais ce dernier domine les marhés, puisqu'il est libre, gratuit et plus souple. Côté téléphones, Androïd est présent dans 85% des téléphones contre 15% pour iOS, les autres OS étant très minoritaires.

MacOS et Linux utilisent un même noyau, Unix, tandis que Windows utilise un noyau MS-Dos.

La distribution la plus courante chez Linux est Ubuntu, qui signifie dans un dialecte africain "je suis ce que je suis car nous sommes ce que nous sommes" car justement elle est gratuite, libre et facile d'utilisation pour la plupart des utilisateurs, même s'ils n'y connaissent rien à la programmation ! Pour installer ou essayer Ubuntu, il faut télécharger l'image du système (fichier .iso) dans une clé USB "auto-bootable" : l'ordinateur démarre à partir de la clé USB et fonctionne sans utiliser les systèmes d'exploitation de son disque dur ; on peut choisir d'installer Ubuntu ou juste de l'essayer, ou de revenir sur les autres OS par défaut.

Télécharger une application Androïd sans passer par le PlayStore

Vous avez déjà eu sûrement envie de vous libérer de Google ? Vous voulez installer vos propres applications sur votre téléphone, et ce en toute légalité ? Eh bien, c'est tout à fait possible ! Attention cependant à ne pas y installer n'importe quoi, afin de ne pas détériorer votre téléphone, soyez sûr(e) de vos sources.

Pour télécharger une application Androïd sans passer par le PlayStore, il existe un paramètre, dans "Paramètres > Sécurité > Sources inconnues" (par défaut désactivé) qui permet d'empêcher d'installer des applications non-désirés ne provenant pas du PlayStore. Si vous l'activez, vous autorisez ainsi l'installation de n'importe quelle application compatible Androïd, c'est-à-dire un logiciel APK ( .apk). Ainsi, vous pourrez installer des applis que vous avez vous-même programmés, il est même possible de télécharger des "stores", permettant d'avoir accès à plus d'apps, comme par exemple F-droïd.

L'avenir d'Internet

Vous vous êtes peut-être demandés ce qu'il adviendra du web dans les années à venir. Eh bien des chercheurs et des spécialistes ont vu très "noir". Explications.

Les débuts d'Internet à aujourd'hui

Tout d'abord, les débuts du World Wide Web (3W), qui date de mars 1983, devait permettre l'échange aisé, simple et facile entre deux ordinateurs connectés, pour le CERN (Commission Européene pour la Recherche Nucléaire). La popularité qu'a connu par la suite ce moyen de communication a eu de telles proportions qu'actuellement, plus de la moitié de l'humanité est devenu "internaute" et plus de vingt milliards d'appareils sont connectés (les ordinateurs, les smartphones et les tablettes biensûr mais aussi les voitures, les lampes, les jouets "connectés" et toutes les infrastructures qui nous permettent d'avoir accès à Internet tels des serveurs ou des satellites), soit une démocratisation de cette technologie en moins de cinquante ans.

On peut déjà alors se demander si les infrastructures actuelles, à savoir les serveurs, les satellites, les réseaux, etc, supporteront un flux de données toujours plus important ? Car oui, la croissance de la génération et de l'échange de données est exponentielle ! Et si elles ne satisfassent pas, qui pourrait financer la construction d'autres infrastructures adéquates ? Les Etats ? Des investisseurs privés ? Et puis, à quoi sert donc ce partage intense d'informations ? N'y aurait-il pas des données "inutiles" ?

La gestion d'Internet

Se pose la deuxième question, à savoir celles de la gestion d'Internet, ou du moins des "réseaux stupides". En effet, à qui confier la gestion d'Internet sans censurer les informations, détourner le but principal et fondamental d'Internet, instrumentaliser cet outil révolutionnaire pour servir ses propres fins ou abuser du web ? Un Etat, susceptible de censurer les informations et diffuser de la propagande pour ses intérêts politiques ? Regardez déjà la Chine... Une entité privée, qui monétiserait ou rendrait carrément le Web payant, alors qu'il a pour vocation de partager des informations gratuitement ? Regardez déjà à quel point nous sommes envahis par les publicités, et comment nos informations personnelles sont utilisés pour permettre à des sites dits "libres" de survivre... Peut-être un organisme international, en charge de gérer le contenu du "monde numérique" ?

Internet aujourd'hui

Actuellement, toutes les personnes n'ont pas le même accès à Internet ; il faut en effet être dans un pays industrialisé pour bénéficier des infrastructures nécessaires. Cela engendrerait-il un nouveau type de commerce, à savoir des pays louant à d'autres les services d'un serveur, d'un satellite, ou serait-ce plutôt source de conflit ? Il y a aussi le problème de la langue : plus d'un quart des internautes sont anglophones, un autre quart est sinophone... Il n'y a que trois internautes francophones sur cent. Et puis, enfin, il y a aussi la NSA (= L'agence nationale [des USA] de sécurité) qui espionne l'activité du monde entier sur Internet ! - Eh oui, détrompez-vous, vous n'êtes pas si invisible que cela. - Il y a des hackers qui piratent des terminaux, de la cybercriminalité, la pollution dû au fonctionnement des serveurs, de la basse orbite avec tous les satellites défaillants, des débris, qui flottent autour de notre planète, des métaux lourds utilisés dans les puces électroniques... bref, tout un tas d'autres enjeux pour la toile mondiale.

Certains voient une "balkanisation" d'Internet, c'est-à-dire une division et une appropriation d'Internet dans chaque pays (en référence à l'éclatement de la Yougoslavie). D'autres voient complètement la mort, l'extinction du net. Et vous, que pensez-vous ? Serez-vous un acteur de demain prêt à vous battre pour une technologie, un outil révolutionnaire, au nom de la "révolution numérique" ?

Le DeepWeb et le DarkWeb

Découvrez le web "profond" et le web "sombre"

Le Web, par opposition aux mails et aux messageries instantanés par exemple, est une application d'Internet

Le DeepWeb regroupe toutes les pages non-référencés, les pages non-fixes - qui varient dans le temps - et le contenu personnel d'applications, de jeux, etc... Par exemple, si vous cherchez un train sur le Web, il faudra passer par le site de la SNCF ; ainsi ce train est dans le DeepWeb.

Celui-ci

permet aussi à des citoyens de pays ne reconnaissant pas certaines

libertés de s'exprimer librement et donc anonymement. Grâce à un routage

en onion - au lieu de https -, on protège davantage la page et ainsi on

ne peut remonter à la source - ou plus difficilement - puisque les

chemins empruntés sont aléatoires ; la seule vulnérabilité est quand

l'information arrive au serveur, mais encore faut-il savoir décoder les

informations cryptés du serveur, qui sont propres à chacun.

Cependant, cela a été détourné et a aussi conduit au traffic de drogues, d'armes, etc, bref de plein de choses illicites. On nomme cela le DarkWeb.

Accéder au DarkWeb

Pour accéder au DarkWeb - mais ce n'est pas une bonne idée, vous pourriez avoir des surprises !... -, il ne suffit pas de connaître les URL des sites : il faut avoir des logiciels, des plugins et d'autres choses de particulier, comme par exemple le "célèbre" Tor. Sinon, pour ce site par exemple, il faut connaître le lien du site, ou s'identifier pour avoir accès au contenu. Bel exemple avec Google Scholar, qui est un moteur de recherche permettant d'accéder à des informations universitaires du DeepWeb.

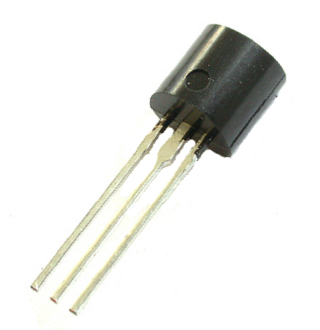

Les transistors et les processeurs

Depuis la révolution informatique, ces pièces sont la base de tout le numérique. Découvrez-les, leur fonction, leur utilité...

Un transistor est un composant électronique inventé en 1947 par John Bardeen William Shockley et Walter Brattain, mais utilisé pour la première fois en 1954 par Texas Instruments. Le transistor permet de traiter une information électrique binaire (1 ou 0) en se comportant comme un interrupteur : celui-ci va ainsi renvoyer un signal électrique (1) ou non (0). Un ensemble de transistors reliés permettent de former - en plus de quelques pièces supplémentaires - un processeur - un microprocesseur est simplement une réduction des dimensions -. Plus un processeur comptera de transistors, plus il sera puissant mais plus il chauffera. De même si l'on accélère le nombre de 1 et de 0 échangés par seconde, qui actuellement correspond à quelques GHz. Mais actuellement on privilégie le nombre de cœurs, les sous-ensembles de processeurs, qui combinés permettent de démultiplier la puissance puisqu'ils se répartissent les tâches à traiter : on appelle cela l'"informatique parallèle".

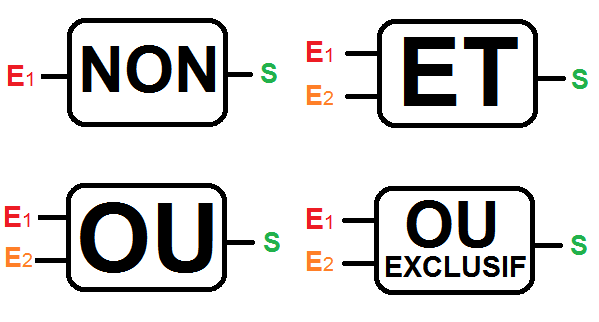

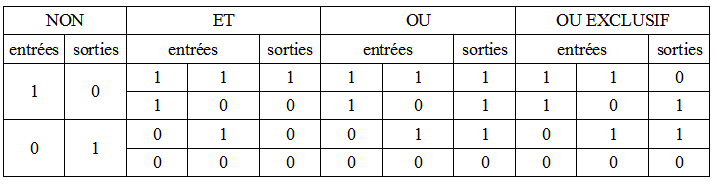

Quand on parle de transistors et de processeurs, on ne peut éviter la notion de "portes logiques". Celles-ci correspondent à la "réaction" du transistor vis-à-vis du message qu'ils vont recevoir. Voici un tableau avec des portes logiques disponible plus bas : la porte "non" inverse le signal ; la porte "et" envoie un signal (1) si les deux entrées sont sous tension (1) ; la porte "ou" envoie un signal si au moins une des deux entrées est sous tension ; la porte "ou exclusif" envoie un signal seulement si une entrée est sous tension.

Mais pour agencer le processeur aux différentes pièces électroniques que constituent un ordinateur ou tout autre appareil électronique, il faut une architecture. C'est ce qu'a proposé un mathématicien, von Neumann, stable depuis les débuts de l'informatique. Ainsi, on sépare la mémoire et le processeur, lui-même compartimenté en unités, une pour les commandes, l'autre pour les traitements arithmétiques et logiques ; le tout reliés par des "bus", des chemins aller-retours. De plus, un accumulateur gère les périphériques (clavier, écran, clé USB...).

Les circuits synchrones et asynchrones

Pour permettre le traitement de données sans désynchronisation - désorganiser les données -, il existe deux types de circuits : synchrones et asynchrones.

Les circuits synchrones et asynchrones sont des circuits électroniques numériques qui datent des années 1950. Ils permettent d'échanger des données au sein des composants du processeur.

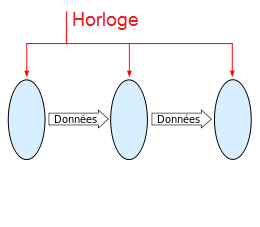

Les circuits synchrones fonctionnent avec une horloge qui cadence les temps de calcul et d'échanges de données. Ainsi, il n'y a pas de problèmes de désynchronisation, de surchauffe et/ou de surconsommation. Plus l'on augmente la cadence d'horloge, plus les calculs et les échanges seront rapides mais la consommation sera plus grande et il y aura plus de risque de surchauffe, ce qui peut engendrer une désynchronisation.

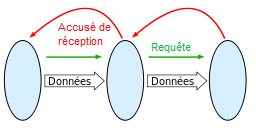

Les circuits asynchrones sont dits "auto-séquencés" car ils ne comportent pas d'horloge. Mais pour rester synchronisés, les pièces communiquent entre elles pour savoir si elles peuvent transmettre des données et si les données ont bien été envoyés. Si les données ne sont pas reçus ou mal, elles sont renvoyés jusqu'à ce qu'elles soient bien reçus. Cela permet au système d'être plus économique ou plus rapide, mais en tous cas, cela est plus simple puisqu'une horloge ne régit pas une cadence, il faut juste relier chaque compartiment pour permettre les demandes d'envoi et les accusés de réception.

Dans tous les cas, on comprend l'importance de la synchronisation des compartiments. Cependant, on ne sait pas réaliser avec un circuit asynchrone tout ce que l'on peut faire avec un circuit synchrone.

Il est possible de relier des circuits synchrones et asynchrones. Par exemple, les ordinateurs, qui génèrent des données et créent des fichiers, utilisent des circuits synchrones, tandis que les réseaux, qui gèrent et stockent les données, utilisent des circuits asynchrones.

Binaire, Décimal, Hexadécimal

Dans un monde qui baigne dans le numérique, vous avez tous dû ouïr de binaire, d'hexadécimal peut être aussi, de 1 et de 0... Alors, venez découvrir ces systèmes numéraux qui sont bien souvent flous.

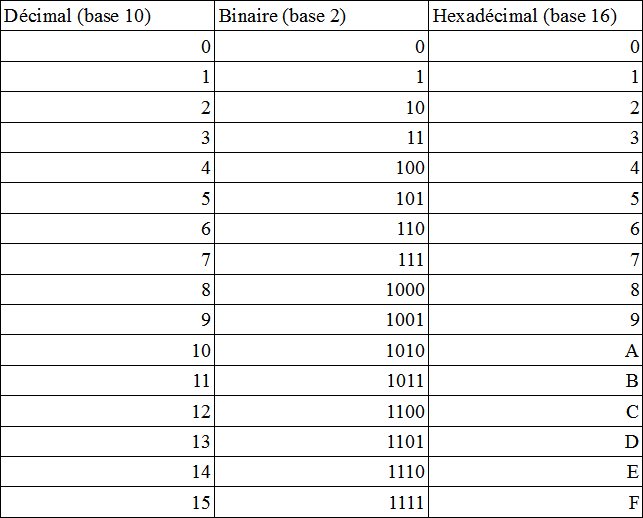

Le décimal est le système numéral que nous utilisons aujourd'hui. "Décimal" car nous utilisons dix chiffres différents : 0, 1, 2, 3, 4, 5, 6, 7, 8 et 9. Ce système décimal utilise une numération de position : le poids d'un symbole dépend de sa position : 13 et 31 représentent deux nombres différents.

Cependant, les transistors, eux, ne connaissent que deux états : lorsqu'il y a une tension ou non. Ainsi, pour coder les informations circulant dans les transistors, on utilise un système numéral où il n'y a que deux chiffres différents : le binaire, qui n'utilise que des 0 et des 1. Mais comme celui-ci a moins de chiffres différents que le décimal, il faudra beaucoup plus de chiffres pour faire un nombre : par exemple, 12 en décimal, qui contient deux chiffres, s'écrit 1010 en binaire, qui compte quatre chiffres - nous verrons plus tard comment convertir un nombre décimal en binaire.

Ainsi,

on utilise l'hexadécimal, système numéral qui compte 16 chiffres

différents, assez "proche" du binaire, puisque 16=2x2x2x2 (2^4) - si

l'on regroupe les chiffres binaires par 4, on peut facilement convertir

en hexadécimal. Comme l'hexadécimal compte plus de chiffres que le

décimal, il faudra moins de chiffres pour noter un nombre : 12 en

décimal donne C ! C, c'est une lettre, pas un chiffre ! Explication :

puisque l'hexadécimal comporte 16 chiffres, les voici : 0, 1, 2, 3, 4,

5, 6, 7, 8, 9, mais après, comment noter 10, 11, 12, 13, 14 et 15 avec

un seul symbole ? Eh bien on utilise les lettres de l'alphabet ; ainsi,

10 devient A, 11 B, 12 C, 13 D, 14 E et 15 F.

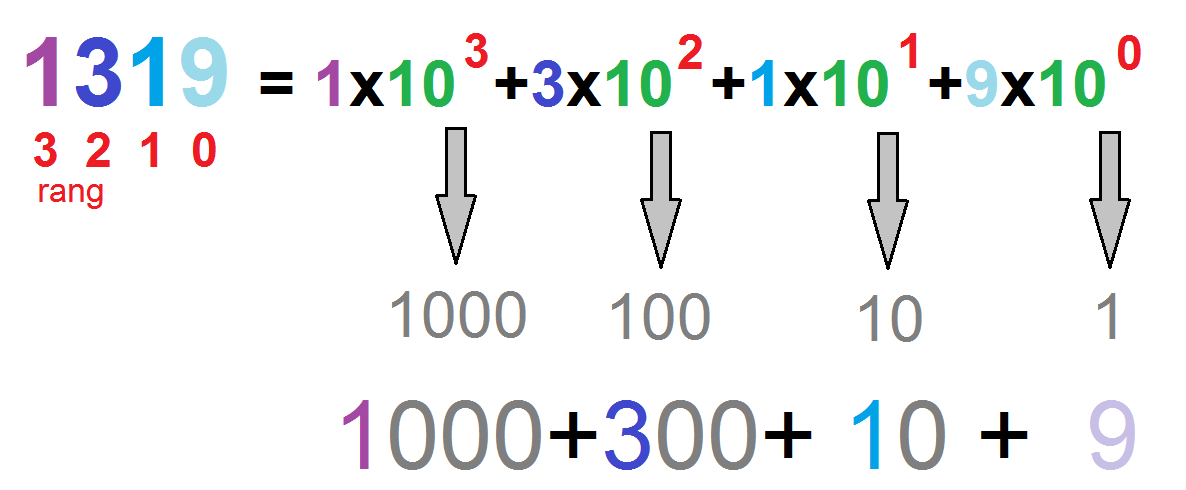

Voici en réalité comment se comporte un nombre décimal : voici le nombre 1319 :

Celui-ci peut se rédiger comme à droite, où l'on multiplie chaque chiffre du nombre par une puissance de 10 - car on est en décimal, base de 10 - avec l'exposant correspondant au rang du chiffre. En-dessous des flèches, on a calculé les puissances de 10, et l'on retrouve bien 1 (unité), 10 (dizaine), 100 (centaine), 1000 (millier)... Et tout en bas, on retrouve bien 1319, 1000+300+10+9.

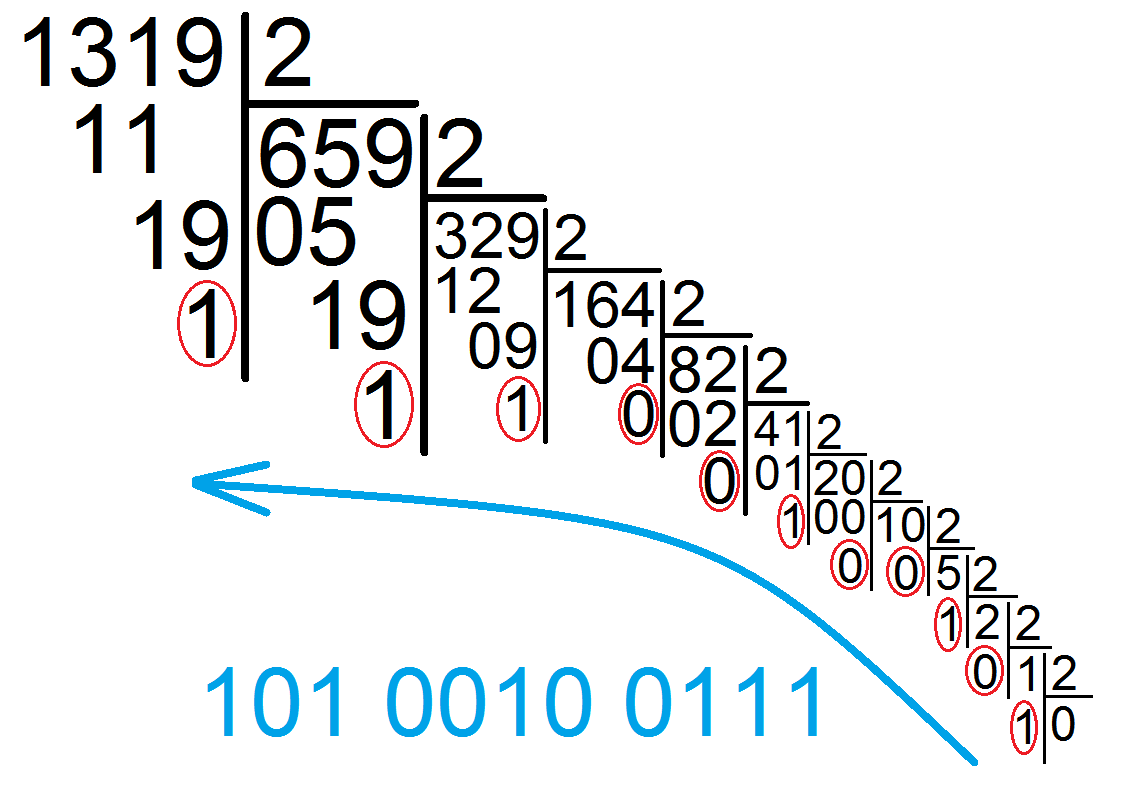

Une fois que l'on comprend comment est construit un nombre, on peut le convertir en une autre base - dont le binaire ou l'hexadécimal. Il suffit d'appliquer une suite de division euclidiennes, où le diviseur sera celui de la base, jusqu'à obtenir un quotient nul ; exemple avec le binaire :

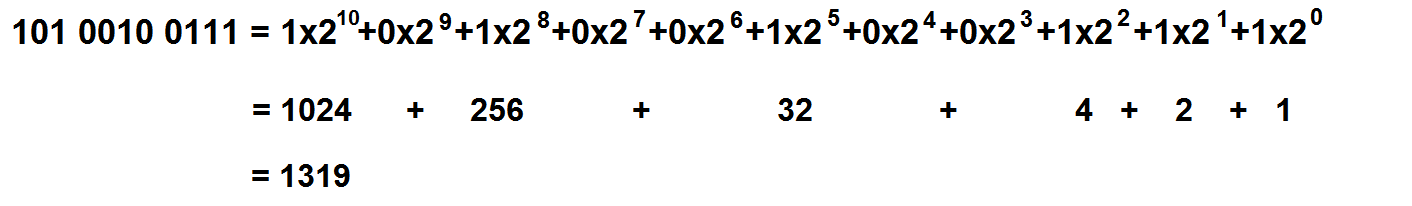

Par cette suite de divisions euclidienne par 2, et en prenant les restes suivant la flèche, on trouve que 1319 en décimal donne 101 0010 0111 en binaire. On peut le vérifier par le calcul comme précédemment :

On peut appliquer la même chose en hexadécimal ou avec une autre base. Attention cependant, si les restes sont 10, 11, 12... il faut remplacer par A, B, C...

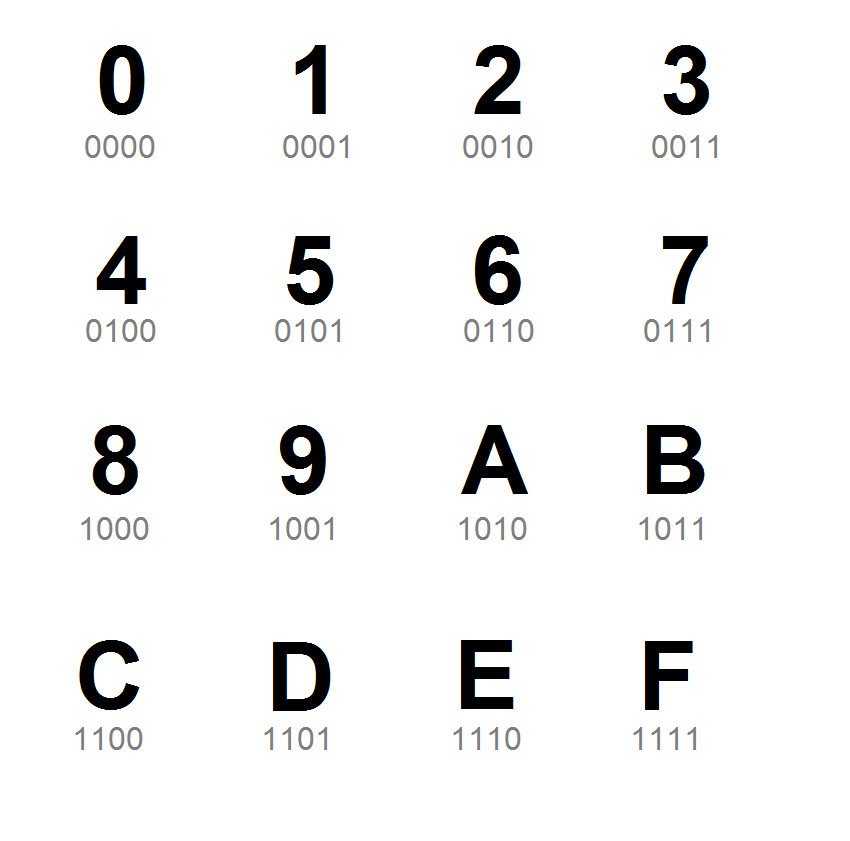

Maintenant que l'on sait convertir du décimal et vers du décimal, voyons comment passer du binaire à l'hexadécimal et vice-versa. Déjà précédemment, des indices étaient indiqués. Sachant que 16=2x2x2x2 (16=2^4), on regroupe les chiffres binaires par 4 (comme on regroupe les chiffres décimaux par 3).

Pour passer du binaire à l'hexadécimal, il suffit de multiplier chaque chiffre du nombre par la puissance de 2 ayant pour exposant son rang. Exemple, 1010 = 1x2^(3)+0x2^(2)+1x2^(1)+0x2^(0) = 10 soit A. Et pour l'inverse, on substitue au nombre hexadécimal la plus grosse puissance de 2 inférieure ou égale au nombre, puis une plus petite, etc jusqu'à avoir 0 : A soit 10 = 8+2 = 2^(3)+2^(1). Les exposants donnent les rangs où il y aura un "1", et ailleurs il y aura des "0" : 1010.

L'informatique quantique

L'informatique, ça vous paraît flou, farfelu ? Alors, couplé à de la physique quantique, accrochez-vous bien !

L'informatique "classique"

Avec un ordinateur que possède le commun des mortels, les signaux électriques 1 et 0, les bits, sont traités par des algorithmes, des suites d'instructions. Ainsi, l'on crée une information en binaire.

Cependant, avec un ordinateur quantique, l'affaire est bien différente. Mais d'abord, savez-vous ce qu'est la physique "quantique", ce mort qui apparaît de plus en plus dans les médias et qui bouleverse notre vision de l'univers ? Commençons par introduire quelques notions de physique quantique.

Un peu de physique quantique

La physique quantique, concept dont Max Planck, entres autres, est considéré comme le père, est une appellation regroupant plusieurs théoriques physiques. Celles qui nous intéressent sont les suivantes :

- Principe d'incertitude : lorsque l'on étudie quelque chose de précis, on ne peut pas étudier avec précision autre chose. Par exemple, lorsque l'on étudie une onde périodique, si on mesure précisément sa longueur d'onde, alors la période sera délaissé, et au contraire si on étudie une période, la mesure de la longueur d'onde sera moins précise.

- Principe de superposition : tant qu'on ne regarde pas physiquement une particule, on ne connaît pas son sens de rotation.Un bel exemple pour illustrer ce concept, celui du chat de Schrödinger : tant que l'on n'ouvre pas la boîte pour savoir si le chat est mort ou vivant, il est à la fois mort et vivant !

Vous trouvez cela bizarre ? Eh bien, ce n'est pas fini :

- Intrication quantique : si 2 photons partent d'une même source, et s'il arrive quelque chose à un photon, l'autre le "sait" instantanément, même si une grande distance les sépare. Exemple avec le paradoxe EPR (Einstein-Podolsky-Rosen, les trois scientifiques réfutant la physique quantique): on envoie deux photons provenant d'une même source dans une pièce remplie de capteurs, et ils ont donc une infinité de direction, d'après le principe de superposition ; et dès que l'on mesure la direction d'un, l'autre le "sait" immédiatement et prend la même direction. Cette expérience a été maintes fois réalisé, de 1982 à 1996, avant d'être sûre qu'elle soit vraie.

Utilisation quantique dans l'informatique

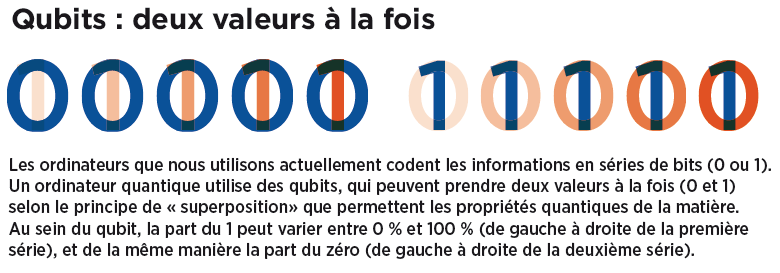

L'utilisation d'une telle science dans l'informatique semble surprenante, mais pourtant, c'est possible : en utilisant des bits quantiques, appelés q-bits ou qubits, les fameux 1 et 0 pourraient à la fois être des 1 et des 0 !

En utilisant les pièces et les algorithmes adaptés, voici quelques chiffres records de l'ordinateur quantique :

- 8

qubits = 256 calculs parallèles

- 20

qubits = 1 Mb de bits classiques

- 40 à 50 qubits = équivalent à la puissance de l'ordinateur plus rapide et le plus performant du monde

- Pour

trier un tableau qui comporte n colonnes, il faudra n étapes avec un ordinateur classique contre seulement racine carrée de n étapes

avec un ordinateur quantique.

Quelques inconvénients, assez importants, sont à relever :

- un ordinateur quantique ne peut traiter plusieurs informations en parallèle - a contrario, nous, avec nos ordinateurs classique, pouvons par exemple ouvrir une page web, lire de la musique et éditer un fichier texte en même temps

- un ordinateur quantique ne peut résoudre tous les problèmes, notamment la décomposition d'un nombre en facteurs premiers - par exemple, 70=3x5x7 -, ce qui est un jeu d'enfant avec nos ordinateurs classiques : la base de la physique "classique" est complexe pour la physique quantique et la base de la physique quantique remet en cause toute la réalité de notre physique "classique" ! - Depuis 2013, les ordinateurs peuvent décomposer 15=3x5, mais très difficilement... Alors avant d'arriver à 70 ou même à plus...

- l'utilisation d'un ordinateur quantique nécessite un système capable de former des q-bits et il faut beaucoup de ces derniers pour former un registre assez grand

- un ordinateur quantique doit être isolé du reste du monde pour la stabilité de l'état supposé. Actuellement, on réfléchit à un système de refroidissement au zéro absolu, ce qui permettrait à toute matière intrusive de ne pas trop nuire à l'ordinateur, telle une poussière ou un cafard sur les premiers ordinateurs du monde

Bref, de nets progrès sont attendus encore, mais ce concept semble très prometteur, puisque Google, Microsoft, Intel, etc, ainsi que la NSA, la NASA et bien d'autres firmes de tous genres investissent à coups de millions de dollars pour s'accaparer de la technologie.

L'INVITE DE COMMANDES

L'outil oublié...

C'est un outil archaïque qui pourtant peut permettre des miracles. Il est caché sous menu "démarrer > tous les programmes > accessoires > invite de commandes". Et il a été bloqué par les administrateurs du rectorat de bordeaux - desquels nous dépendons sur les postes informatiques du lycée Bernard Palissy, puisqu'ils sont gérés par la région Nouvelle-Aquitaine - pour empêcher les élèves malveillants de bidouiller sur leurs ordinateurs.

Cependant, il existe un moyen de détourner cette protection, en insérant les fonctions que l'on voulait insérer dans l'invite sur "bloc notes". Il suffit d'ajouter à la ligne "pause", d'enregistrer le fichier en ".bat" et en sélectionnant bien "tous les fichiers" : dès qu'on ouvre le fichier, l'invite de commande exécute nos requêtes. Mais, certaines requêtes sont tout de même bloqués ; il faut encore trouver un moyen de détourner la protection - ou abandonner !

Les multi-cœurs

En achetant un processeur, vous devez sûrement avoir entendu ou lu cette notion de "multi-cœurs", alors venez découvrir à quoi cela correspond

Toutes les fonctionnalités nécessaires a l'exécution d'un programme sont présentes dans le "cœur", un organe du processeur (registres, unites de calculs, unite de commande...). Normalement, un processeur n'a qu'un cœur, mais depuis 2001, IBM crée pour la première fois un processeur multi-cœurs, qui sera ensuite démocratisé vers 2005 avec Intel et AMD. Mais qu'est ce que cela apporte au processeur, quelle en est l'utilité ?

Caractéristiques

La puissance d'un processeur est caractérisé par la taille du cache, ce qui correspond à la capacité de gérer plusieurs actions simultanément - les capacités allant de 2 à 25 Mo -, la fréquence d'horloge, qui permet de traiter plus ou moins de données en une seconde - entre 1,4 et 4 GHz - mais qui engendre une surchauffe qui peut s'avérer problématique, et plus récemment le nombre de cœurs, généralement homogènes, identiques, ce qui permet de traiter plusieurs informations en parallèle - d'où la notion d'"informatique parallèle". Ainsi, on favorise actuellement l'accroissement du nombre de cœurs pour des performances toujours plus élevées mais sans surchauffe ou autres "effets secondaires".

Historique

Les premiers ordinateurs à être équipés de "dual-core" (deux cœurs) datent du début du siècle, tandis que les téléphones tactiles, qui apparaissent dans la même période, sont directement équipés du même genre de processeur.

Maintenant, on trouve du quad-core (quatre cœurs), de l'hexa-core (6), octo-core (8) et Intel travaille même à fabriquer des processeurs comportant de 10 à 18 cœurs, mais aussi avec des prix de vente qui peuvent excéder facilement les 2000€.

On peut remarquer que le nombre de cœurs va toujours de paire, tout simplement pour optimiser l'espace utilisée du processeur.

Remarque

Actuellement, il est possible de simuler - le terme exact est "émuler" - un ordinateur, une console de jeux ou même la calculatrice graphique de votre professeur de mathématiques "virtuel" sur un ordinateur !

Cela est possible grâce à cette notion d'"informatique parallèle". Cependant, votre processeur a tout intérêt à bien tenir la route, car pour faire tourner à la fois votre ordinateur physique, réel et votre ordinateur émulé, virtuel, il n'est pas certain que cela fonctionne bien - bon, mais cela ne devrait pas être très problématique s'il s'agit de la calculette émulée !

Les balises HTML

Essentiel pour optimiser l'affichage des pages web et autres...

Le HTML est un langage descriptif qui utilise des balises pour structurer le contenu d'une page (textes, titres, images...). Il en existe actuellement pas moins de 140 ! On insère ainsi les lignes de code dans une feuille de style en cascade (CSS).

Il est caractérisé par l'utilisation de chevrons : <> et </>. Voyons maintenant quelques lignes de codes en HTML :

- Le code de la page est englobé entre la balise ouvrante <html> et fermante </html>

- Entre <head> et </head> , on rentre les métadonnées de la page

- Entre <body> et </body> , le corps de la page

- <p>Hello world!</p> est une balise de paragraphe

- <h1>cours d'ISN</h1> titre de niveau 1

- <h2>avec M. Laclaverie</h2> titre de niveau 2

- ... etc jusqu'au niveau 6

- On insère une image avec <img « adresse de l'image »> mais il n'y a pas de balise fermante

- <a> </a> sont à l'origine du principe du web : on y insère des hyperliens (pour revenir en haut de la page ou aller sur une autre page)

- <br> indique un retour à la ligne (un chariot, en référence à l'époque des machines à écrire)

- <title> ici, on met le titre de l'en-tête (dans head) </title>

- <!DOCTYPE html> pour que le navigateur reconnaisse la page html (essentiel)

- <meta charset= »utf-32 » /> utiliser le jeu de caractères UTF-32

- <strong> mot-clé, mot important </strong>

- <ul> créer une liste avec plusieurs tirets </ul>

- <li> ajouter un tiret dans la liste </li>

- <em> mot en italique </em>

- <strong> mot en gras </strong>

- <mark> mot surligné </mark>

Découvrez le premier site internet ici, publié le 13 novembre 1990. Mais ne vous attendez pas à une page très dense bien évidemment.

Dans les métadonnées, on indique le codage des caractères choisis (historiquement, le premier codage était ASCII, qui codait uniquement les caractères américains, donc sans accents, aujourd'hui, UTF-8 permet de coder tous les caractères du monde sur des nombres de bits variables)

Pour différencier les paragraphes des titres et des sous-titres ainsi que la police, l'encodage et d'autres paramètres, le site utilise des balises HTML.

Les licences logicielles

"J'ai lu et j'accepte les conditions d'utilisation"

Avant les années 1980, il n'y avait pas de revendications de droits d'auteur sur les codes. Mais depuis, la licence sert à définir les droits d'auteurs sur un programme informatique et les conditions sous lesquelles il peut utiliser, diffuser et modifier le programme.

- Les licences sharewares (ou partagiciel) servent à accorder droit temporaire d'utilisation d'un logiciel

- Les licences propriétaires payantes peuvent être liées à un ordi ou à un réseau pour éviter sa diffusion illégale.

- les licences libres permettent plusieurs niveaux possibles de diffusion et de réutilisation du code :

- licence GPL (GNU GPL) de Richard Stohlman : l'objectif de la licence GNU GPL, selon ses créateurs, est de garantir à l'utilisateur les droits suivants (appelés libertés) sur un programme informatique :

- La liberté d'exécuter le logiciel, pour n'importe quel usage ;

- La liberté d'étudier le fonctionnement d'un programme et de l'adapter à ses besoins, ce qui passe par l'accès aux codes sources ;

- La liberté de redistribuer des copies ;

- L'obligation de faire bénéficier à la communauté des versions modifiées.

- Licence creative commons : Offrir une autorisation non exclusive de reproduire, distribuer et communiquer l'œuvre au public à titre gratuit, y compris dans des œuvres dites collectives.

- Faire apparaître clairement au public les conditions de la licence de mise à disposition de cette création, à chaque utilisation ou diffusion.

- Chacune des conditions optionnelles peut être levée après l'autorisation du titulaire des droits.

- Les exceptions au droit d'auteur ne sont en aucun cas affectées.

- Il est interdit d'utiliser des mesures techniques contradictoires avec les termes des contrats.

- Le partage de fichiers n'est pas considéré comme une utilisation commerciale.

PRISM

Nom de code : US-984XN

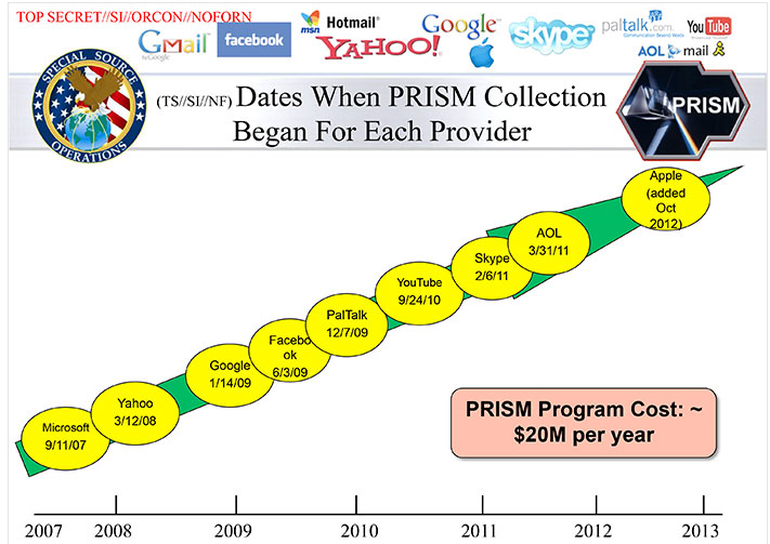

Le programme PRISM est un programme de surveillance informatique de masse créé en 2007 par la NSA. Bien que secret, il a été révélé en 2013 par Edward Snowden, maintenant réfugié à Moscou, en Russie. Pour se rendre compte de la capacité du logiciel, il faut savoir que 100 000 personnes sont ciblées en un jour ! Mais comment peut-il récolter les données ? Y a-t-il un moyen de se protéger ?

Des accords avec des grandes firmes

Pour pouvoir collecter toutes ces données, la NSA passe des contrats avec Google, Apple, Microsoft, Facebook et bien d'autres pour récolter toutes les informations. En plus de cela, les données sont stockées, archivées, ce qui permet aux agents de la NSA d'utiliser PRISM comme un moteur de recherche : en tapant des noms de personnes, des dates, des lieux, etc, ils peuvent avoir accès à toutes les données correspondantes.

Eviter de se faire espionner

Bien que si vous n'avez rien à cacher et vivez dans un pays libre, il existe des moyens simples et basiques de ne pas se faire inutilement surveiller : utilisez des logiciels libres (Linux, Mozilla Firefox, VLC Media Player...) plutôt que des logiciels propriétaires qui pompent vos données personnelles à tours de bras ; choisissez des mots de passe complexe et chiffrez vos disques durs et vos mails ; stockez vos données sur un disque dur personnel plutôt qu'un "cloud", où vous ne savez pas où vos données vont et ce qu'on en fait...

Intérêt

Tout cela est fait pour des raisons commerciales, de sécurité nationale, etc. Le risque encouru est cependant si un délinquant accède à ces données sensibles à des fins néfastes où si le pays, bafouant des libertés, s'en sert à des fins de surveillance et d'oppression (comme par exemple avec les journalistes, qui du coup utilisent le DeepWeb).